登录后更精彩...O(∩_∩)O...

您需要 登录 才可以下载或查看,没有账号?立即注册

×

拼夕夕anti_content逆向学习

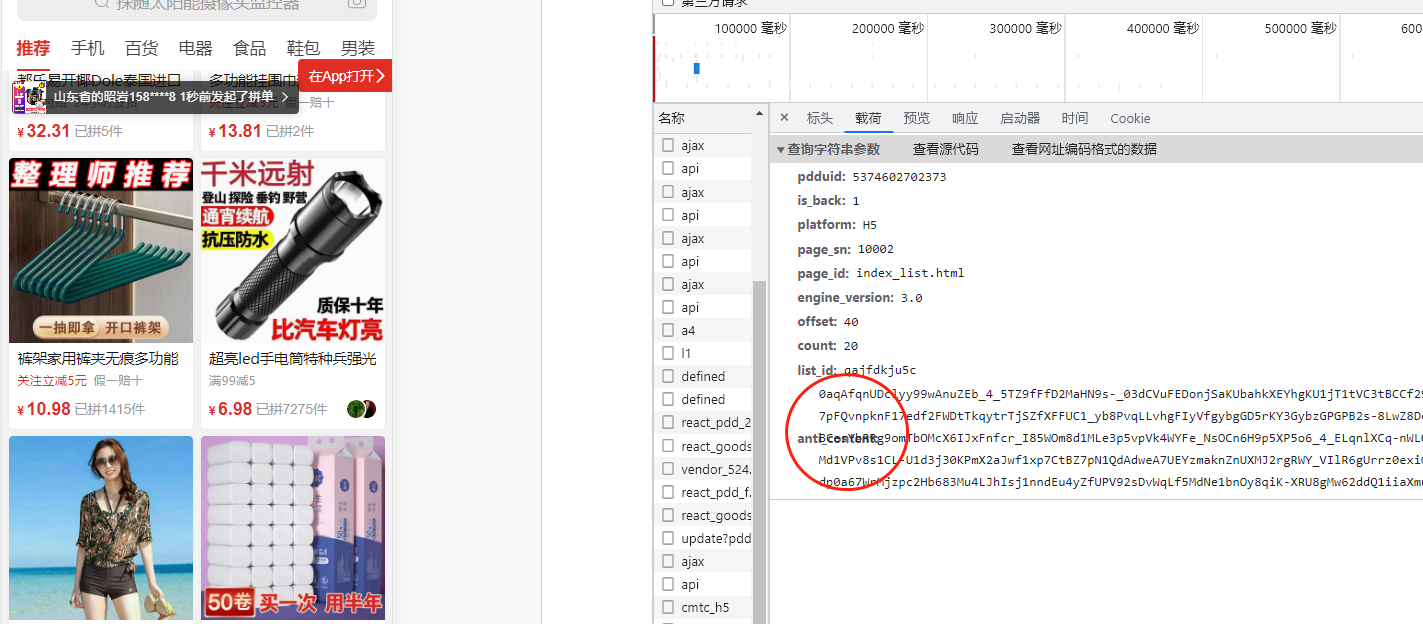

抓包 很容易找到接口,接口需要的加密解密的参数就是anti_content

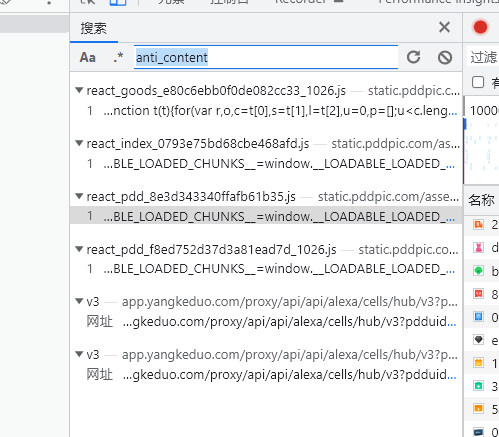

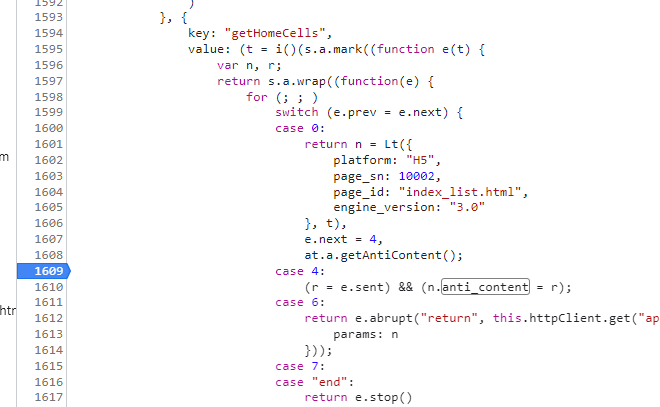

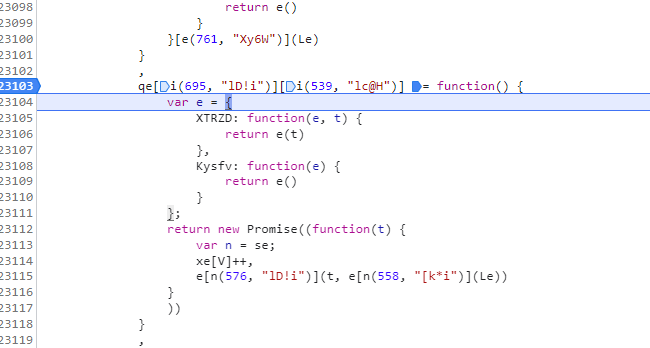

逆向 全局搜索anti_content,结合请求堆栈,找到js文件  在js文件中再次搜索之后,找到了生成值的地方  一眼看上去,是e.send 一个异步函数,打上断点,进入调试, 因为这里是一个异步函数,我们需要F11进入函数内部 进入之后,发现返回的是一个异步对象,我们可以通过在s(void 0) 断点,进入耗时任务中  一直单步调试,直到anti_content出来,找到生成它的核心方法this.riskControlCrawler.messagePackSync 单步进去之后,发现是混淆的。

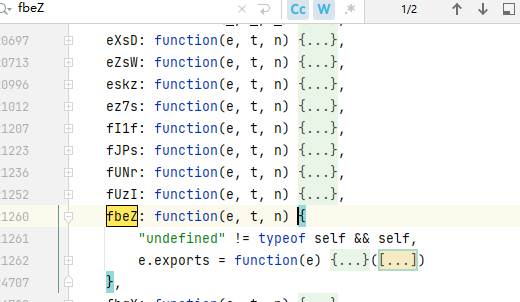

进入了qe这个函数  再次单步,进入了le函数,le是最终出结果的函数  复制整个文件,到本地,收缩代码之后,发现他是个webpack,而我们需要的le函数,在fbeZ中

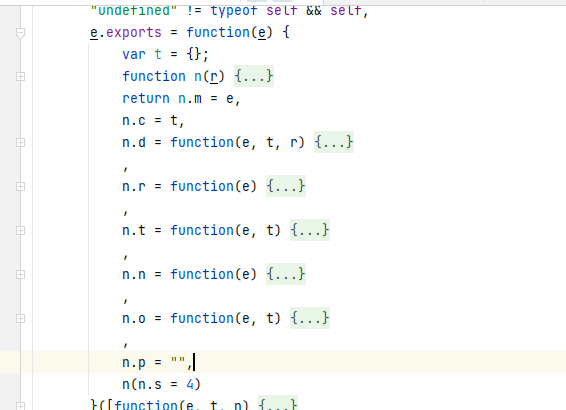

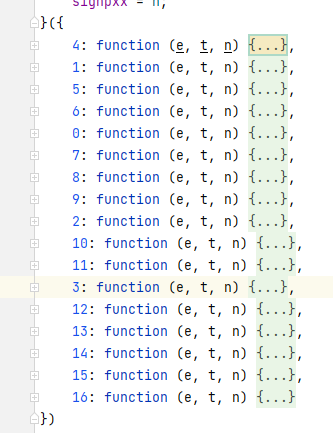

我们单独不fbez复制出来,发现fbez也是一个webpack 而且入口函数是小标为4的函数

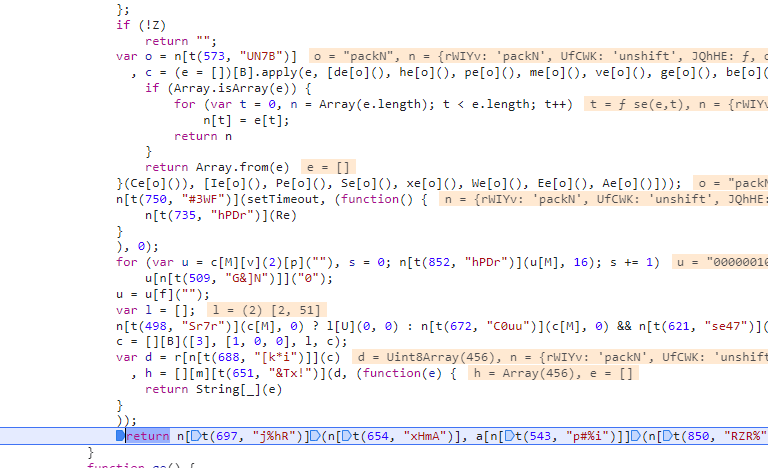

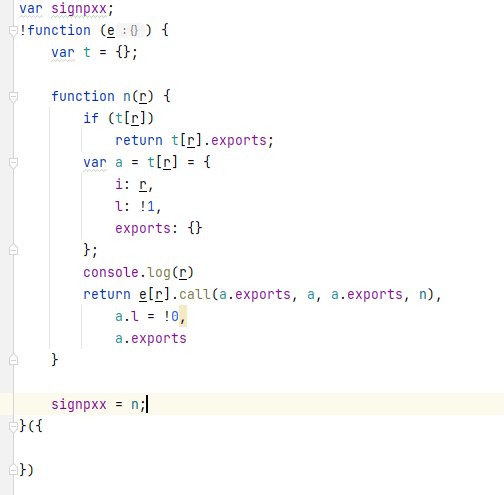

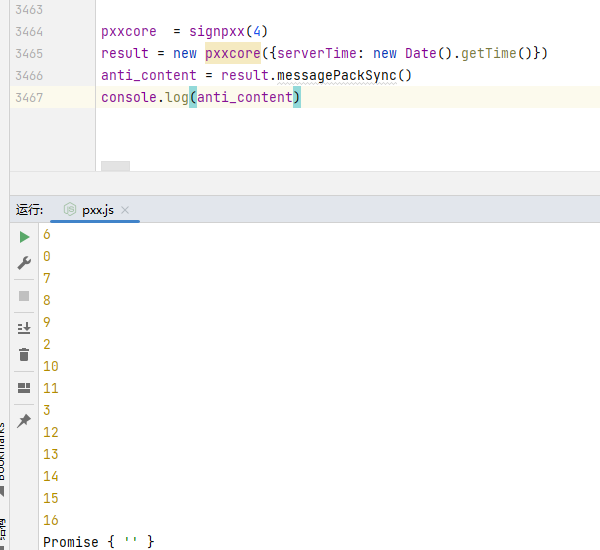

接下来就简单了,把之前学的webpack扣js的方法拿过来,挨个扣去我们需要的方法。  然后调用signpxx(4),进行我们要补充的js代码

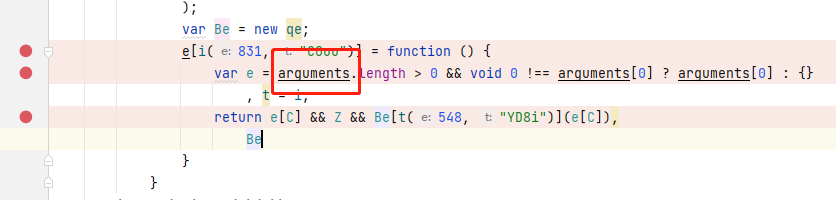

补充完代码,程序没有报错后,调用signpxx(4)进行调试。进行跟栈,去寻找加密的方法  到这里之后,就执行不下去了。我们反过来去看浏览器执行的时候,这个位置是什么,我们也补充以下调用和传参

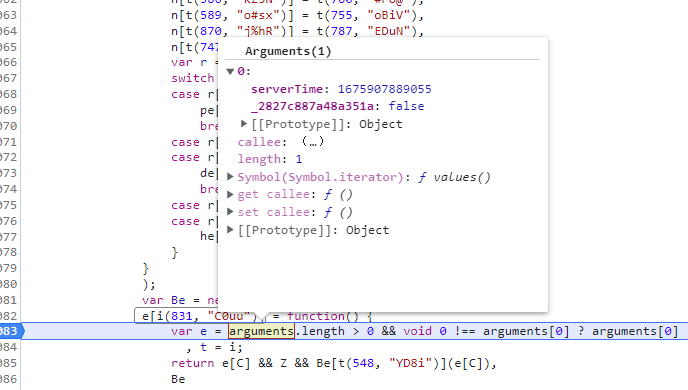

浏览器中这个位置传递的是一个时间戳,然后这个方法里面也只用了时间戳,因此, 我们调用的时候,也只需要传递个时间戳试试看

但是运行没有报错,返回的却是空的。那基本上就是环境的问题了,我们来补充浏览器环境后再试试。

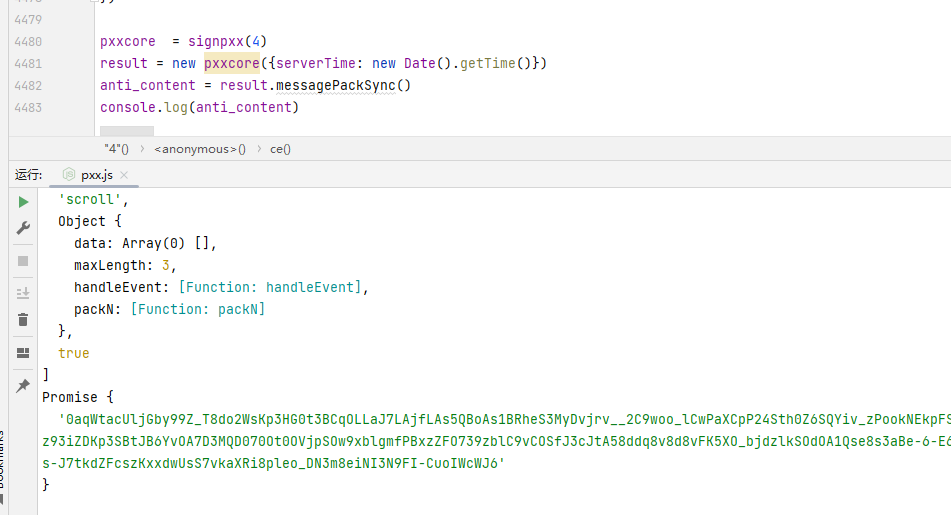

接着我们来调用以下,看是否可以使用

测试完成,经过实验,该值是可以使用的,也能完全拿到接口数据。

from: https://baijiahao.baidu.com/s?id=1757782445784994942

|