登录后更精彩...O(∩_∩)O...

您需要 登录 才可以下载或查看,没有账号?立即注册

×

本帖最后由 mind 于 2021-12-3 13:45 编辑

整理了下,发现还有个和达达类似套路的,一起看看吧。 抓包发送短信验证码

老规矩,确定sig为签名字段。

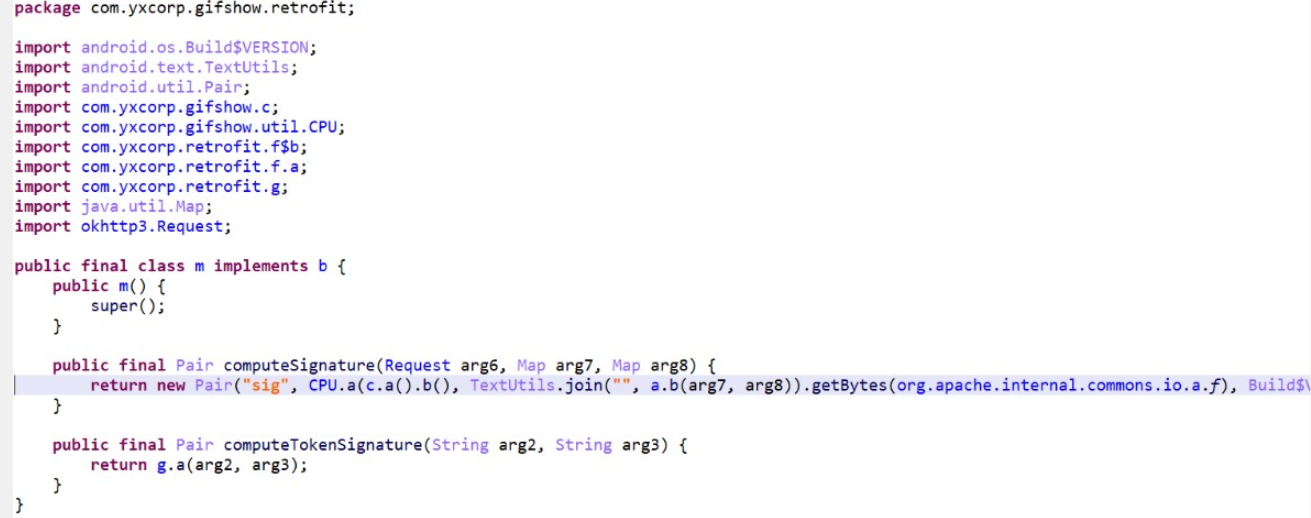

逆向确定调用链

找到实现

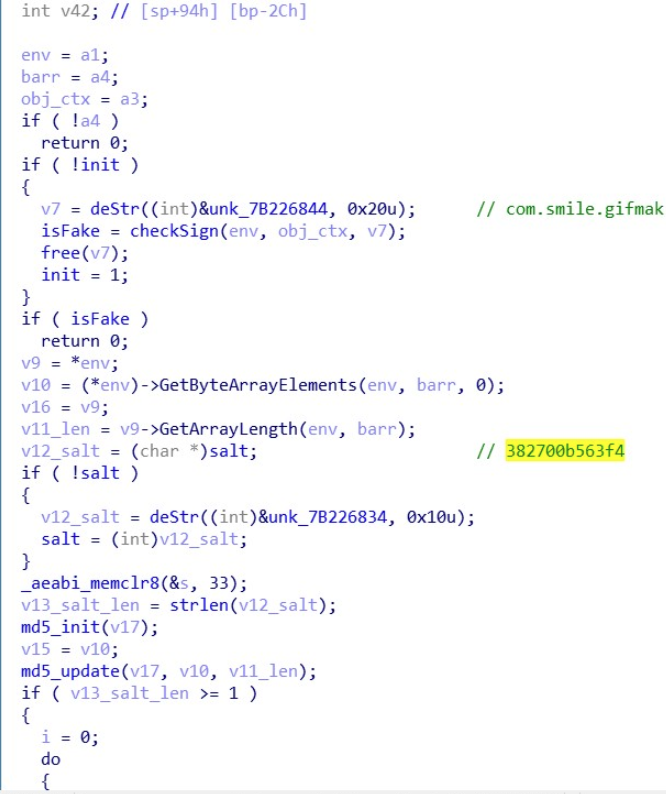

进入native

首先确定进入一个解密字符串的函数,有兴趣的可以看看,直接粘处来解密,

接下来进入一个签名校验的函数,其实都可以跳过,因为我们可以看到上面的函数都没有参与最后返回值的生成。

看了一下,大概就可以猜出是干什么的,应该就是获取签名md5后判断是不是被重打包。

分析出是md5算法,那么在源字符串后面拼接,确定是加盐。。。

梳理逻辑get请求,取?后面的参数,以key进行排序,组合

post请求,额,这个post请求也有get的参数,所以把?后面的参数和post的参数一起排序,组合 代码实现

之后改包,签名,可以了。

有些api,对ANDROID有限制,例如判断用户是否注册的接口,就返回

应该是风控的部分,懒得再看了。

(摘自:https://bbs.pediy.com/thread-254328.htm)

|